imagens falsas

Milhões de sites WordPress receberam uma atualização forçada no último dia para corrigir uma vulnerabilidade crítica em um plugin chamado UpdraftPlus.

O patch obrigatório foi produzido a pedido dos desenvolvedores do UpdraftPlus devido à gravidade da vulnerabilidade, que permite que assinantes, clientes e outros indivíduos não confiáveis baixem o banco de dados privado do site desde que tenham uma conta no site. Os bancos de dados geralmente incluem informações confidenciais sobre clientes ou configurações de segurança do site, tornando milhões de sites suscetíveis a graves violações de dados que vazam senhas, nomes de usuário, endereços IP e muito mais.

Resultados ruins, fáceis de explorar

O UpdraftPlus simplifica o processo de backup e restauração do banco de dados do site e é o plug-in de backup agendado mais usado da Internet para o sistema de gerenciamento de conteúdo WordPress. Simplifique o backup de dados para Dropbox, Google Drive, Amazon S3 e outros serviços em nuvem. Seus desenvolvedores dizem que também permite que os usuários agendem backups regulares e é mais rápido e usa menos recursos do servidor do que os plugins WordPress concorrentes.

“Este bug é bastante fácil de explorar, com alguns resultados muito ruins se explorado”, disse Marc Montpas, o pesquisador de segurança que descobriu a vulnerabilidade e a relatou em particular aos desenvolvedores do plugin. “Isso possibilitou que usuários com poucos privilégios baixassem os backups de um site, que incluem backups de banco de dados brutos. Contas de baixo privilégio podem significar muitas coisas. Assinantes regulares, clientes (em sites de comércio eletrônico, por exemplo), etc.”

Montpas, pesquisador de uma empresa de segurança de sites Escaneamento do Jetpack, disse que encontrou a vulnerabilidade durante uma auditoria de segurança do plugin e forneceu detalhes aos desenvolvedores do UpdraftPlus na terça-feira. Um dia depois, os desenvolvedores publicaram uma correção e concordaram em forçar sua instalação em sites WordPress que tinham o plugin instalado.

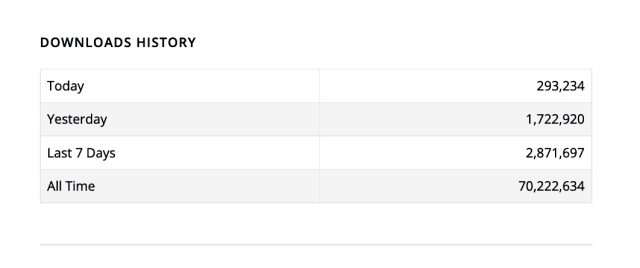

Estatísticas fornecidas pelo WordPress.org Mostrar que 1,7 milhão de sites receberam a atualização na quinta-feira e mais de 287.000 sites adicionais a instalaram até o momento. O WordPress diz que o plugin tem mais de 3 milhões de usuários.

Divulgando a vulnerabilidade na quinta-feira, UpdraftPlus escrevi:

Essa falha permite que qualquer usuário logado em uma instalação do WordPress com o UpdraftPlus ativo exerça o privilégio de baixar um backup existente, privilégio que deveria ser restrito apenas a usuários administrativos. Isso foi possível devido à falta de verificação de permissão no código relacionado à verificação do estado atual do backup. Isso permitiu que um identificador interno desconhecido fosse obtido e pudesse ser usado para passar em uma verificação de permissão de download.

Isso significa que, se o seu site WordPress permitir que usuários não confiáveis tenham um login do WordPress, e se você tiver um backup existente, você estará potencialmente vulnerável a um usuário tecnicamente treinado que descubra como fazer o download do backup. Os sites afetados correm o risco de perda ou roubo de dados se o invasor acessar uma cópia de backup do seu site, se o site contiver algo que não seja público. Digo “tecnicamente qualificado” porque, naquela época, não havia nenhum teste público de como tirar proveito desse exploit. No momento, cabe a um hacker fazer engenharia reversa das alterações na versão mais recente do UpdraftPlus para corrigi-lo. No entanto, você certamente não deve confiar que isso demora muito, mas deve atualizar imediatamente. Se você é o único usuário em seu site WordPress, ou se todos os seus usuários são confiáveis, então você não está vulnerável, mas ainda assim recomendamos a atualização em qualquer caso.