imagens falsas

Um Trojan de fraude bancária que ataca usuários do Android há três anos foi atualizado para criar ainda mais problemas. Além de drenar contas bancárias, o Trojan agora pode ativar um kill switch que executa uma redefinição de fábrica e limpa os dispositivos infectados.

Brata foi documentado pela primeira vez em um correspondência da empresa de segurança Kaspersky, que informou que o malware Android estava circulando desde pelo menos janeiro de 2019. O malware se espalhou principalmente pelo Google Play, mas também por meio de mercados de terceiros, notificações push em sites comprometidos, links patrocinados no Google e mensagens enviadas pelo WhatsApp ou SMS. Na época, Brata tinha como alvo pessoas com contas bancárias sediadas no Brasil.

Cobrindo seus rastros maliciosos

Agora o Brata está de volta com uma série de novos recursos, o mais importante dos quais é a capacidade de realizar uma redefinição de fábrica em dispositivos infectados para apagar quaisquer vestígios do malware após uma tentativa de transferência bancária não autorizada. A empresa de segurança Cleafy Labs, que primeiro interruptor de desligamento relatado, disse que outros recursos recentemente adicionados ao Brata incluem rastreamento por GPS, comunicação aprimorada com servidores de controle, a capacidade de monitorar continuamente os aplicativos bancários das vítimas e a capacidade de direcionar contas de bancos localizados em outros países. O Trojan agora trabalha com bancos localizados na Europa, Estados Unidos e América Latina.

“Descoberto pela primeira vez visando usuários brasileiros do Android em 2019 pela Kaspersky, o Remote Access Trojan (RAT) se atualizou, visando mais vítimas em potencial e adicionando um kill switch à mistura para cobrir seus rastros maliciosos”, disseram pesquisadores da empresa de segurança. Zimpério em correspondência confirmando as descobertas de Cleafy. “Depois que o malware infectou com sucesso e fez uma transferência bancária do aplicativo bancário da vítima, ele forçará uma redefinição de fábrica no dispositivo da vítima”.

Desta vez, não há evidências de que o malware esteja se espalhando pelo Google Play ou outras lojas oficiais do Android de terceiros. Em vez disso, a Brata se espalha por meio de mensagens de texto de phishing disfarçadas de alertas bancários. Os novos recursos estão circulando em pelo menos três variantes, que passaram quase completamente despercebidas até que Cleafy os descobriu pela primeira vez. A discrição é, pelo menos em parte, o resultado de um novo downloader usado para distribuir os aplicativos.

Além do kill switch, o Brata agora busca permissão para acessar as localizações dos dispositivos infectados. Embora os pesquisadores do Cleafy tenham dito que não encontraram nenhuma evidência no código de que Brata está usando rastreamento de localização, eles especularam que versões futuras do malware podem começar a tirar proveito do recurso.

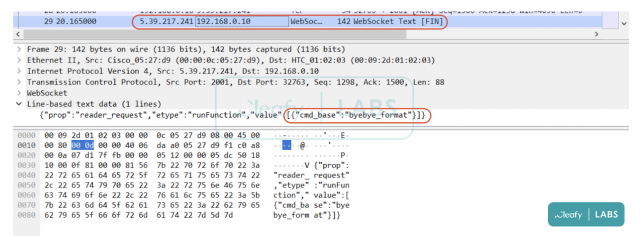

O malware também foi atualizado para manter uma conexão persistente com o servidor de comando e controle (ou C2) do invasor em tempo real usando um plugue da web.

“Como mostrado na Figura 17 [below], o protocolo webSocket é usado pelo C2 que envia comandos específicos para serem executados no telefone (por exemplo, whoami, byebye_format, screen_capture, etc.)”, escreveram os pesquisadores do Cleafy. “Até onde sabemos, o malware (do ponto de vista da conexão) fica em estado de espera a maior parte do tempo, até que o C2 emita comandos que instruem o aplicativo para a próxima etapa”.

Laboratórios Cleafy

Os novos recursos ressaltam o comportamento em constante evolução do crimeware e outros aplicativos de malware à medida que seus autores se esforçam para aumentar o alcance dos aplicativos e a receita que eles geram. Os usuários de telefones Android devem tomar cuidado com malwares maliciosos, limitando o número de aplicativos que instalam, certificando-se de que os aplicativos venham apenas de fontes confiáveis e instalando atualizações de segurança rapidamente.