Ainda ressentido com o download de números de telefone pertencentes a 500 milhões de usuários do Facebook no mês passado, o gigante das mídias sociais tem uma nova crise de privacidade para lidar: uma ferramenta que, em uma escala maciça, vincula contas associadas a endereços de e-mail, mesmo quando usuários escolha as configurações para evitar que sejam públicas.

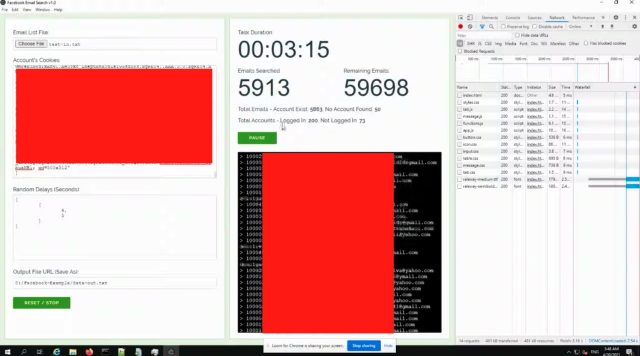

Um vídeo que circulou na terça-feira mostrou um pesquisador demonstrando uma ferramenta chamada Facebook Email Search v1.0, que, segundo ele, pode vincular contas do Facebook a até 5 milhões de endereços de e-mail por dia. O pesquisador, que disse que isso se tornou público depois que o Facebook disse não acreditar que a fraqueza encontrada fosse “significativa” o suficiente para ser corrigida, forneceu à ferramenta uma lista de 65.000 endereços de e-mail e observou o que aconteceu.

“Como você pode ver no checkout aqui, estou obtendo uma quantidade significativa de resultados deles”, disse o pesquisador enquanto o vídeo mostrava a ferramenta processando a lista de endereços. “Gastei talvez US $ 10 para comprar cerca de 200 contas do Facebook. E em três minutos, consegui fazer isso por 6.000 [email] contas “.

Ars obteve o vídeo com a condição de que não fosse compartilhado. Uma transcrição completa de áudio aparece no final desta postagem.

Soltar a bola

Em um comunicado, o Facebook disse: “Parece que fechamos por engano este relatório de recompensa de bug antes de enviá-lo para a equipe apropriada. Agradecemos o compartilhamento das informações pelo investigador e estamos tomando as medidas iniciais para mitigar esse problema à medida que fazemos o acompanhamento para entender melhor suas recomendações. “

Um representante do Facebook não respondeu a uma pergunta perguntando se a empresa disse ao pesquisador que não considerava a vulnerabilidade importante o suficiente para justificar uma correção. O representante disse que os engenheiros do Facebook acreditam ter mitigado o vazamento desativando a técnica mostrada no vídeo.

O pesquisador, que Ars concordou em não identificar, disse que o Facebook Email Search explorou uma vulnerabilidade de front-end que relatou ao Facebook recentemente, mas que “eles [Facebook] Não acho que seja importante o suficiente para ser corrigido. ”No início deste ano, o Facebook tinha uma vulnerabilidade semelhante que foi finalmente corrigida.

“Esta é essencialmente a mesma vulnerabilidade”, diz o pesquisador. “E por alguma razão, embora eu tenha mostrado isso ao Facebook e os avisei, eles me disseram diretamente que não tomariam medidas contra isso.”

No Twitter

O Facebook tem sido criticado não apenas por fornecer os meios para essas coletas massivas de dados, mas também pela maneira como tenta ativamente promover a ideia de que causam danos mínimos aos usuários do Facebook. Um e-mail que o Facebook enviou inadvertidamente a um repórter da publicação holandesa. DataNews instruiu a equipe de relações públicas a “enquadrar isso como um amplo problema do setor e normalizar o fato de que essa atividade ocorre regularmente”. O Facebook também fez a distinção entre scraping e hacks ou violações.

Não está claro se alguém aproveitou ativamente esse bug para construir um banco de dados enorme, mas certamente não seria surpreendente. “Acho que é uma vulnerabilidade muito perigosa e gostaria que você me ajudasse a detê-la”, disse o pesquisador.

Aqui está a transcrição escrita do vídeo:

Então, o que eu gostaria de demonstrar aqui é uma vulnerabilidade ativa no Facebook, que permite que usuários mal-intencionados consultem, hum, endereços de e-mail dentro do Facebook e façam com que o Facebook retorne qualquer usuário correspondente.

Hum, isso funciona com uma vulnerabilidade de front-end com o Facebook, que eu relatei para você, deixei você ciente de, hum, que eles não consideram importante o suficiente para ser corrigido, uh, o que eu consideraria uma privacidade bastante significativa violação e um grande problema.

Este método está sendo usado por software, que está disponível agora na comunidade de hackers.

No momento, está sendo usado para comprometer contas do Facebook a fim de assumir o controle de grupos de páginas e, hã, contas de anúncios do Facebook para obviamente ganho monetário. Hum, eu configurei este exemplo visual sem JS.

O que fiz aqui foi pegar 250 contas do Facebook, contas recém-registradas do Facebook, que comprei online por cerca de $ 10.

Hum, eu consultei ou estou olhando para 65.000 endereços de e-mail. E como você pode ver no checkout aqui, obtenho uma quantidade significativa de resultados com eles.

Se eu olhar para o arquivo de saída, você pode ver que tenho um nome de usuário e endereço de e-mail que correspondem aos endereços de e-mail de entrada, que usei. Agora, como eu disse, gastei talvez US $ 10 usando dois para comprar 200 contas no Facebook. E em três minutos, consegui fazer isso para 6.000 contas.

Eu testei isso em uma escala maior e é possível usá-lo para extrair de forma viável até 5 milhões de endereços de e-mail por dia.

Agora, havia uma vulnerabilidade existente no Facebook, uh, no início deste ano, que foi corrigida. Esta é essencialmente a mesma vulnerabilidade exata. E por alguma razão, embora eu tenha mostrado isso ao Facebook e os avisei, hum, eles me disseram diretamente que não tomariam medidas contra isso.

Então eu alcanço pessoas como você, uh, esperando que elas possam usar sua influência ou conexões para parar com isso, porque estou muito, muito confiante.

Isso não é apenas uma grande violação de privacidade, mas também resultará em um grande despejo de novos dados, incluindo e-mails, o que permitirá que partes indesejadas não apenas tenham esse e-mail com correspondências de ID de usuário, mas também o adicionem. o endereço de e-mail para os números de telefone, que estiveram disponíveis em violações anteriores, hum, estou muito feliz em demonstrar a vulnerabilidade de front-end para que você possa ver como funciona.

Não vou mostrá-lo neste vídeo simplesmente porque não quero que o vídeo seja, hum, não quero que o método seja explorado, mas se ficaria feliz em demonstrar, hum, se necessário , mas como você pode ver, você pode ver que continua a produzir mais e mais e mais. Acho que é uma vulnerabilidade bastante perigosa e gostaria de sua ajuda para detê-la.